増える迷惑メールと中小企業が取るべき対策

「迷惑メールが多くて削除などの処理に時間がかかってしまうけれど、何とかならないの?」

「企業の中には迷惑メール経由でウイルス感染する企業もあるが対策方法はあるの?」

「迷惑メールの被害が企業にも多いようで心配だ……」

上記のようなお悩みを抱えているWeb担当者になってしまった会社員の皆さまや、インターネットを活用して他社との連絡を行っている経営者の皆さまは、多いのではないでしょうか。

そんな皆さまのために、今回は、増える迷惑メールについてと、迷惑メールに対して中小企業が取るべき対策について解説します。

迷惑メールとは

現代のインターネット社会において、迷惑メールは我々の日常に潜む脅威です。

このページにたどり着いたも皆さまも、毎日のように迷惑メールを受信しているのではないでしょうか。

迷惑メールとは、知らない人々から届く広告や勧誘のメールで、ウイルス感染や個人情報の漏洩など、さまざまなトラブルの温床となっています。

近年では、迷惑メールがますます巧妙化し、通常の業務メールとの区別がつきにくくなっています。

中小企業にとって、迷惑メールは大きな問題です。

そこで、私たちはどのようにして迷惑メールから身を守り、日常の業務に集中できるのでしょうか。

以下の記事では、迷惑メール対策の効果的な方法について解説します。

迷惑メールの種類

迷惑メールといっても、さまざまな種類があり、それぞれが特徴を持っています。代表的な迷惑メールとして、以下の5つの種類の迷惑メールをご紹介します。

- ウイルスメール

- 架空請求メール

- 違法広告メール

- なりすましメール

- チェーンメール

ウイルスメール

ウイルスメールとは、悪意のあるプログラムやソフトウェアをコンピューターウイルスやマルウェアとして送りつける迷惑メールです。

一見、普通のメールのように装っていますが、添付ファイルやリンクを通じて感染が広がります。

Emotet(エモテット)やランサムウェアなどの有名なマルウェアがウイルスメールによって拡散されます。

ウイルスに感染すると、個人情報が盗まれたり、データが破壊されたり、端末の動作が不安定になる可能性があります。

架空請求メール

架空請求メールは、実際に購入していない商品やサービスについて未払いがあるかのように装ったメールです。

メールの受信者に支払いを促し、不正に金銭を詐取する目的があります。

支払い期限が迫っているという脅迫的な文言や法的な措置を示唆する文言が使われることもあります。

受信者は不安に駆られ、支払いを行う可能性がありますが、架空の請求であることに注意が必要です。

違法広告メール

違法広告メールは、投資やローン申し込み、アダルトサイトや出会い系サイトへの誘導など、違法な目的を持った広告や宣伝を目的として送信されるメールです。

見た目は一般的な広告のように装われており、魅力的なキャッチコピーやお得な情報が書かれていることがあります。

しかし、これらのメールは詐欺や不正行為に関わるものであり、個人情報の漏洩や詐欺被害につながる可能性があります。

なりすましメール

なりすましメールは、取引先や顧客、上司や部下を装って送られる迷惑メールです。

送信者の身分を偽装し、ウイルス感染や架空請求などの悪質な行為を行うことが目的です。

この手法はビジネスメール詐欺(BEC、Business Email Compromise)とも呼ばれ、巧妙な手口で信頼関係を悪用します。

なりすましメールによって、個人情報や機密情報が盗まれたり、不正な指示が出されたりする危険性があります。

チェーンメール

チェーンメールは、真実味のある写真や動画を添付して、虚偽の情報を拡散させる目的で送信される迷惑メールです。

多くは愉快犯によって作成され、不確かな情報や都市伝説を広めることで注目を浴びたり、人々の心理を刺激したりすることを目的としています。

金銭的な被害はほとんどありませんが、不快感や混乱を引き起こす可能性があります。

信憑性を確かめるために情報の出所を調査し、メールの拡散を控えることが重要です。

フィッシングメールの脅威

前述のなりすましメールに分類されるものの中に、「フィッシングメール」があります。

フィッシングメールは、迷惑メールの中でも特に危険な脅威です。

この手法は、大手企業や金融機関などを装い、公式サイトにそっくりな偽サイトに誘導し、相手の個人情報を盗み取ることを狙います。

フィッシングメールは「釣り針に引っかかる」という言葉からその名前がつけられています。

被害に遭うと、重大な影響が生じる可能性があります。

例えば、銀行から意図せず預金が引き出されたり、パスワードが勝手に変更されてログインできなくなることもあります。

個人情報が漏洩すれば、クレジットカード情報の不正利用や身元盗用のリスクが高まります。

フィッシングメールは巧妙に作られた偽装サイトやメールで、見分けるのが難しいことがあります。

とはいえ、いくつかの特徴に注目することで、警戒することができるでしょう。

例えば、送信元のメールアドレスやURLが正規のものと異なる場合、文面に誤字や不自然な表現が多い場合などがあります。

また、金融機関や企業からの連絡であっても、直接公式サイトにアクセスして情報を入力するなどの対策が必要になります。

フィッシング詐欺の手口

フィッシング詐欺は、アカウント情報を盗むための巧妙な手口です。

主な手法の一つは、フィッシングメールを通じて偽造サイト(フィッシングサイト)へ誘導する手法です。

例えば、「至急ご確認ください」といったフレーズと共に、偽造サイトへの誘導リンクがメールに含まれています。

このリンクをクリックすると、偽造サイトに飛ばされます。

偽造サイトは、ECサイトやネットバンク、オンラインゲームの公式サイトをベースにしています。

これらのアカウント情報は金銭的な価値があり、闇市場で高値で売買されます。

特に大手ECサイトは頻繁に標的にされ、本物と見分けがつかないほど精巧な偽造サイトも存在します。

偽造サイトにアクセスすると、ログイン画面が表示されます。

この画面にIDやパスワードを入力してしまうと、情報が盗まれてしまい、第三者によって悪用される可能性があります。

被害に遭うと、アカウントの乗っ取りや金銭の不正利用など、深刻な問題が生じる可能性があります。

代表的な被害例

フィッシング詐欺による代表的な被害例は、

- 「知らない間にクレジットカードを使われた」

- 「身に覚えのない購入履歴があった」

というケースが挙げられます。

さらに、オンラインゲームをプレイしている際に「ゲームキャラクターが勝手に操作されている」という被害も報告されています。

中でもより深刻な被害例として、第三者がログイン後にパスワードを変更してしまい、完全にログインできなくなるケースが多く見受けられます。

このような場合には、管理会社や運営会社への問い合わせが必要になります。

しかし、適切な対処を行えばフィッシング詐欺の脅威から身を守れる可能性が高まります。

迷惑メールに関する正しい知識を身につけ、警戒心を持つことが重要です。

また、アカウント情報やパスワードの管理に注意し、定期的な変更を行うことも大切です。

さらに、信頼できるセキュリティソフトウェアを利用することや、最新のセキュリティ対策を行うこともおすすめです。

フィッシング詐欺は多くの危険性をはらんでいますが、適切な知識と対策を持っていれば未然に被害を防ぐことができます。

オンラインセキュリティを守るために、フィッシング詐欺に対する正しい知識を身につけましょう。

最近は標的型メール攻撃が増加中

最近では「標的型メール攻撃」が、多くの情報漏洩事件の原因になっています。

2023年5月31日、IPA(独立行政法人情報処理推進機構)が発表した「情報セキュリティ10大脅威2023」では、「組織」の10大脅威の部門の3位に「標的型攻撃による機密情報の窃取」がランキングされています。

企業や組織で働く皆さまは、確実に把握しておくべき攻撃手法といってよいでしょう。

【参考】

情報セキュリティ10大脅威 2023 - IPA(独立行政法人情報処理推進機構)

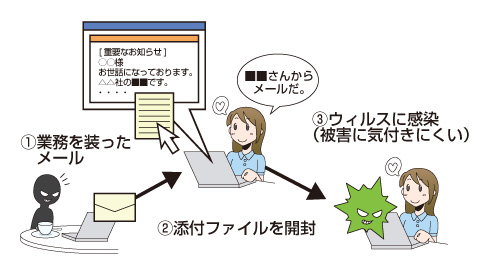

標的型メール攻撃とは

標的型メール攻撃とは、特定の組織やユーザー層を狙って行われるサイバー攻撃のことです。

攻撃者は、

- 悪意のあるファイルを添付したり、

- 悪意のあるサイトへのURLリンクを含んだメールを送信する

ことで、パソコンやスマートフォンなどの端末をマルウェアに感染させることを狙います。

標的型攻撃は、一般の迷惑メールとは異なり、特定の組織や個人に向けて巧妙に作り込まれており、組織内の機密情報や金銭的な利益を狙っています。

特に「Emotet」というマルウェアは、標的型メール攻撃で頻繁に使用されており、注意が必要です。

総務省「標的型攻撃への対策」より引用

【参考】

標的型攻撃への対策 - 総務省

もしも標的型メール攻撃をされたら

標的型攻撃を受けると、重大な影響が生じる可能性があります。

攻撃者は、マルウェアによって端末を制御し、機密情報を盗み出すことができます。

例えば、

- 企業の内部情報や顧客データが漏洩する

- 攻撃者がバックドアを開き、継続的に不正アクセスして情報を盗み出す

- 攻撃の目的が金銭的な利益である場合、企業や個人は経済的な損失を被る

などの可能性があります。

バックドアとは、セキュリティの分野で使われる用語で、「コンピューターへ不正に侵入するための入り口」という意味を持ちます。

英語で直訳すると「勝手口」や「裏口」になります。

このバックドアには、

- 悪意を持った攻撃者がターゲットとなるコンピューターに不正に侵入するために作られる場合

- あらかじめプログラムに組み込まれている入り口を通じて侵入できる場合

など、いくつかの種類があり、マルウェアによってもバックドアが作られることがあります。

攻撃者はこのバックドアを通じてコンピューターシステムに侵入し、不正な操作やデータの盗難を行います。

このような形で攻撃を発展させる標的型メール攻撃は、他のサイバー攻撃よりも被害が大きいことが多く、企業にとって致命的な情報漏洩が発生することがあります。

標的型メール攻撃の被害の原因とは

標的型メール攻撃の主な原因は、ヒューマンエラーといわれています。

標的型メール攻撃は、スパムメールやフィッシングメールとして偽装されたメールを開封することでスタートします。

企業や社員個人が「業務連絡」や「お問い合わせの件」といった件名に偽装されたメールを開封してしまうと、攻撃がスタートしてしまいます。

標的型メール攻撃で被害を受ける原因はさまざまですが、一般的な原因として以下のようなものがあります。

- 社内のセキュリティ意識の不足……従業員がセキュリティに対する意識や知識が不十分な場合、悪意のある攻撃者による偽のメールやリンクに簡単に引っかかる可能性が高まります。

- 不適切なパスワード管理……弱いパスワードの使用や同じパスワードの再利用は、攻撃者による認証情報の漏洩やアカウント乗っ取りのリスクを高めます。

- セキュリティ対策の不備……セキュリティパッチの適用や脆弱性の管理が怠られている場合、攻撃者は既知の脆弱性を悪用してシステムに侵入することができます。

- 不正なメールや添付ファイルの開封……フィッシング攻撃や悪意のあるメールの受信者が、不審なリンクをクリックしたり、感染した添付ファイルを開いたりすることで、マルウェアがシステムに侵入する可能性があります。

- 不正なアクセス権限の管理……不要なアクセス権限や特権ユーザーの適切な管理が行われていない場合、攻撃者はシステム内での活動を拡大しやすくなります。

今すぐ取り組むべき迷惑メール対策

前述したように、標的型メール攻撃も含めたさまざまな迷惑メールは、Emotetをはじめ、何らかのマルウェアを仕掛けている可能性が高いといえます。

【参考】

日本中で感染が広がるマルウェアEmotet - JPCERT/CC

昨今では多くの中小企業もターゲットにされている迷惑メールについて、その対策を、

- 社員個人で行う迷惑メール対策

- 企業が全社的に行う迷惑メール対策

にわけて、解説します。

社員個人で行う迷惑メール対策

社員のセキュリティに対する意識や知識が不十分な場合、悪意のある攻撃者による偽のメールやリンクに、簡単に引っかかってしまう可能性が高まります。

標的型メール攻撃の主な原因は、ヒューマンエラーといわれていることからも、社員個人がセキュリティの意識を高く持つことが重要になります。

こちらでは、具体的にいくつかの対策をご紹介します。

送信元のメールアドレスを確認

迷惑メール対策において、送信元のメールアドレスを確認することは重要です。

不審なメールや違和感のあるメールを受信した場合、まずは送信元のメールアドレスをチェックしましょう。

偽装されたアドレスは、大手ネットショップや大企業を装っていても、ドメインが関係のない文字列や不規則な羅列となっていることがあります。

例えば、実際の会社のドメインが「rakuten.co.jp」である場合に、「tarou-yamada@web-qualityroad.com」といったメールアドレスから届いたメールは、偽装されたメールである可能性が高いです。

メールアドレスのドメイン以外の箇所は容易に偽装できるので、注意が必要です。

メールを開封せずに削除

身に覚えのないメールアドレスからのメールや、怪しい件名の迷惑メールが届いたら、基本的には開封せずに削除してしまうのが、一番良い対処法といえます。

明らかに迷惑メールと判断できた時点で、無闇に開封せず、すぐにメールを削除しましょう。

メール内の添付データやURLを開かない

もしも迷惑メールを開封してしまった場合、まず、メール内の添付データやURLを開かないことが重要です。

迷惑メールには、危険な添付ファイルや不正なリンクが含まれていることがあります。

ウイルスに感染する可能性のある添付ファイルやフィッシング詐欺のリンクが仕掛けられていることもあります。

開封したメールにそれらが含まれていたら、添付データやURLには一切触れずに、すぐに削除しましょう。

迷惑メールは大手サービスの名前を利用して、未払い料金のお知らせなどの名目でクリックを誘います。

しかし、身に覚えのない場合は安易にクリックせず、警戒心を持つことが重要です。

特に最近では、SMSによる不在通知を装った詐欺も増えていますので、自身が利用したことのあるサービスであっても最近利用した記憶がない場合、皆さまをだまそうとしているメールである可能性があります。

企業が全社的に行う迷惑メール対策

個々の社員の注意力だけに頼った迷惑メール対策では限界があります。

これまで、社員による注意すべきポイントを解説しましたが、注意力には個人差があり、パソコンやインターネットに詳しくない社員には難しいかもしれません。

また、仕事が忙しい時にはミスが生じる可能性もあります。

迷惑メールによる被害を防ぐためには、社員個人の注意力に頼らず、企業が全社的に行う迷惑メール対策を導入する必要があります。

ここからは、企業が全社的に行う迷惑メール対策について解説します。

OSやソフトウェアを最新版にアップデート

業務で使用しているOSやソフトウェアは常に最新版にアップデートしましょう。これにより、既知の脆弱性が修正されます。

すでに修正プログラムが公開されている脆弱性に対して行われる攻撃として、Nデイ攻撃というものがあります。

すでにセキュリティパッチが提供されているにも関わらずOSやソフトウェアのアップデートを怠ると、このNデイ攻撃の標的にされる可能性が高まります。

実際、過去の調査では99.9%のデータ漏えいや侵害が、公開から1年以上経過した脆弱性の悪用によるものであったと報告されています。

既知の脆弱性を放置せず、OSやソフトウェアのアップデートを行い、常に最新のバージョンを保つことで、Nデイ攻撃を回避できるようにしましょう。

セキュリティ対策ソフトを導入

セキュリティ対策ソフトウェアの導入は非常に重要です。

多くの企業が既に導入済みかと思いますが、マルウェアなどに対する警戒をするためには、まずは「セキュリティソフトウェアの導入」が最も効果的です。

市販のセキュリティソフトウェアには、マルウェア駆除に役立つさまざまな機能が備わっており、ほとんどの状況に対応することができます。

また、セキュリティソフトウェアは日々最新のマルウェア情報に対応するためのウイルスパターンファイルを更新していますので、安心して利用できます。

契約サーバーの迷惑メールフィルターを利用

契約しているレンタルサーバーの迷惑メールフィルターもぜひ利用しましょう。

社内全体の迷惑メール対策において、迷惑メールフィルタは非常に効果的です。

迷惑メールフィルターをサーバーに導入することで、社員個人の注意力に頼らずに迷惑メールの被害を抑制できます。

自動的に迷惑メールを判別し、処理してくれるため、社員が迷惑メールかどうかを判断する手間も省けます。

迷惑メールフィルターは様々な方法で判定を行います。

送信元の情報やウイルスの有無、メールの内容を分析し、スパムや詐欺メールを特定します。

また、不審なメールは隔離された環境で実行され、未知の脅威を検出します。

レンタルサーバー各社、判定後の対策として、それぞれがさまざまな方法で契約者に、特定したスパムや詐欺メールを伝えてくれます。

例えば、迷惑メールと判断されたメールには自動的に件名の文頭に"[spam]"という文字が追加されたり、あるいは、ウイルスが添付されているメールはサーバー上で自動的に削除されます。

これらの機能により、社員は迷惑メールを目にする機会が減少し、ウイルス感染などのリスクを抑制できます。

さらに、メールソフトのフィルター設定を追加することで、迷惑メールが自動的に別のフォルダに移動されます。

契約サーバーの迷惑メールフィルタを活用することで、迷惑メール対策を効果的に行うことができます。

メールソフトの迷惑メール対策機能を利用

メールソフトに組み込まれている「迷惑メール対策機能」も活用しましょう。

この機能を使うことで、望ましくない迷惑メールをブロックすることができます。

メールソフトによって詳細や設定方法は異なりますが、セキュリティレベルを「低・高」の中から選択できる場合、セキュリティレベルを「高」に設定すると、怪しい迷惑メールの大部分を別のフォルダに自動的に振り分けることが可能です。

また、特定のキーワードが含まれるメールを受信した場合、迷惑メールと認識されれば自動的に別のフォルダに振り分けられる機能もあります。

たとえば、「出会い」「広告」といった迷惑メールで頻繁に使用されるキーワードを設定し、それらのキーワードを含むメールを指定したフォルダに移動させることができます。

これにより、一般的なメールと迷惑メールを区別することができます。

注意点としては、セキュリティレベルで迷惑メールを振り分ける場合、まれに一般的なメールも誤って迷惑メールと認識されることがあるため、定期的に迷惑メールフォルダをチェックすることが重要です。

また、特定のアドレスからのメールをブロックしたい場合は、受信拒否リストにそのアドレスを登録することで完全にブロックできます。

さらに、ドメイン名(@以降の部分)を指定することで、同じドメイン名からのメールを一括で拒否することも可能です。

受信を許可するアドレスはホワイトリスト(セーフリスト)に登録しましょう。

知人や職場関係者からのメールは確実に受信したい場合、差出人ホワイトリストなどに登録することをおすすめします。

これにより、迷惑メールと混同してメールを見逃すことを防ぐことができます。

怪しいメールを見分ける方法を社内で共有

社内で怪しいメールを見分ける方法を共有しましょう。

情報セキュリティ対策を重視する組織では、標的型メール攻撃の最新事例を共有し、手口や復旧状況を全員が把握することが重要です。

ここからは、具体的な方法としていくつかのポイントをご紹介します。

前述しましたが、まずは、差出人のメールアドレスを確認しましょう。

差出人の組織名や個人名に心当たりがあっても、フリーアドレスを使用している場合やメール本文中のアドレスと異なる場合は、標的型メール攻撃を疑いましょう。

注意が必要なのは、実在するドメインと似せた偽のアドレスが使用されることもあるということです。

次に、件名です。

近年の標的型メール攻撃は巧妙化しており、キーワードとして新製品紹介やアンケート調査、取材申込、履歴書送付、議事録、災害情報などを使用し、開封を促す心理状態を作り出しています。

しかし、過去にその差出人からのメールを受け取った経験がない場合や内容に疑問がある場合は、標的型メール攻撃の可能性が高いです。

メール本文をチェックする際は、日本語が自然かどうかに注目しましょう。

おかしい言い回しや通常では使用されない漢字(繁体字・簡体字)が含まれている場合は、標的型メール攻撃の可能性があります。

また、署名やURLも見逃せません。

標的型メール攻撃では、実在しない組織名や電話番号が表示されたり、表示されているテキストと実際のリンク先が異なることがあります。

添付ファイルも重要なポイントです。

特に「.exe」「.scr」などの実行形式ファイルや「.lnk」などのショートカットファイルが添付されている場合は、標的型メール攻撃の可能性が高いです。

偽装された文書ファイルや拡張子が偽装されたファイルも注意が必要です。正規のものであることを確認しましょう。

標的型メール攻撃を疑似体験する

標的型メール攻撃を疑似体験しましょう。

安易なセキュリティ意識は重大な事故を引き起こす可能性があります。

自分だけが大丈夫と思うのは危険です。

しかし、セキュリティの重要性を伝えるだけでは、なかなか実感が湧きません。

そこで、効果的な方法として、情報セキュリティの専門家が行う「標的型メール訓練サービス」を活用しましょう。

これは、学校で行うような防災訓練のようなもので、従業員が標的型メール攻撃の疑似体験をすることができ、非常に高い効果が実証されています。

訓練サービスを利用すれば、社内の従業員に具体的な攻撃メールを送り、その対処方法を実践させることができます。

従業員が実際の攻撃にどのように対処するかを体験することで、セキュリティ意識を高めることができます。

さらに、送付メールの開封率や従業員の対応の分析も行えるため、効果的な対策の改善点も見つけられます。

標的型メール攻撃の脅威は日々進化しています。

従業員が研修を受けた直後でも、時間が経つと忘れたり危機感が薄れたりすることは仕方がないことです。

疑似体験を通じて従業員の実践的な対応力を養い、組織全体でセキュリティ意識を高めることが必要です。

その他、下記のような、セキュリティの専門家やコンサルタントに相談・依頼した方が確実な対策もあります。

- ファイアウォールの活用……ファイアウォールを使用して、不正なトラフィックの検知や不正アクセスの防止を行いましょう。ファイアウォールはネットワークの出入り口であるゲートウェイに配置され、外部からの攻撃を防御する役割を果たします。

- ネットワークのセグメンテーション……ネットワークをセグメントに分割し、取り扱いに慎重であるべきデータへのアクセスを制限することで、Emotetなどのマルウェアの感染や拡散を防止できます。また、ネットワーク上でのトラフィック監視や異常検知システムの導入も有効です。

【参考】

ネットワークの防御 - 総務省

- アクセス制御と強固な認証……ネットワークやシステムへのアクセス制御を厳密に行い、必要な権限を持つユーザーにのみアクセスを許可しましょう。また、強力なパスワードポリシーの導入や多要素認証の利用を検討し、不正アクセスを防止します。

また、バックアップと復旧計画を構築することも重要です。

もしもマルウェアに感染した場合でも、最新のバックアップがあれば、そのバックアップデータを利用してデータの復旧が可能になり、被害の拡大を最小限に抑えることができます。

定期的かつ適切なバックアップを行い、オフライン環境に保管しましょう。

【参考】

バックアップの推奨 - 総務省

◆ ◆ ◆

迷惑メールを通じての標的型メール攻撃は巧妙化しており、開封してしまうリスクも存在します。

被害は金銭的・信用の面で大きな損失を引き起こす可能性があります。

対策としては、OSやソフトウェアのアップデート、セキュリティソフトの活用が重要です。

これにより、標的型メール攻撃の被害を多く防ぐことができます。

標的型メール攻撃は急速に進化しており、近年の10大脅威の上位にもランクインしてしまうほどです。

今後さらなる手口が出現する可能性も考慮し、常に最新の情報を意識しましょう。

また、被害を最小限に抑えるためには従業員のITリテラシー向上が不可欠です。

中小企業は、セキュリティ対策に十分な予算を割けないことが多いですが、上記の対策を取り入れることで迷惑メールや標的型攻撃から身を守ることが可能です。

定期的な社員への教育や意識啓発活動も重要です。

さまざまな対策を施して、迷惑メールから身を守りましょう。

ホームページ制作なら横浜のクオリティロードへ

なお、株式会社クオリティロードWeb制作チームでは、ホームページ制作をご検討されているお客さまの、さまざまなご要望に総合的にお応えするため、多様なWebサービスをご提供しています。

ホームページのコンセプト作りからデザインまで、トータルでお手伝いいたします。

Web集客を成功させたい中小企業・中小事業者さま、株式会社クオリティロードWeb制作チームにお任せください。

ご興味のある方は、以下のバナーから詳細をご覧ください。